【導(dǎo)讀】今年5月,WannaCry2.0利用“永恒之藍(lán)”漏洞利用程序通過互聯(lián)網(wǎng)對(duì)全球Windows操作系統(tǒng)的計(jì)算機(jī)進(jìn)行攻擊,惡意加密用戶文件以勒索比特幣。勒索病毒橫掃全球!1/2/3/4G為手機(jī)而生,而如今,5G要面向萬(wàn)物互聯(lián),安全問題更加突出。那我們所了解的5G到底安全嗎?

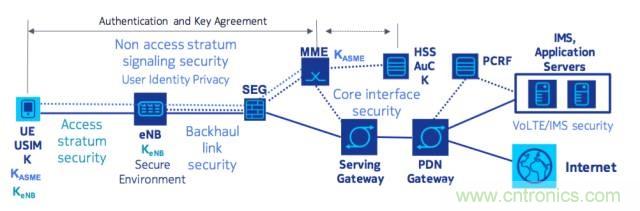

從1G/2G到3G/4G,20多年來,移動(dòng)通信網(wǎng)絡(luò)以其強(qiáng)大的加密與認(rèn)證措施,一直都是最安全的商用網(wǎng)絡(luò)。

但是,1/2/3/4G僅為手機(jī)而生,而5G要面向萬(wàn)物互聯(lián),安全問題更加突出。

比如,5G有一個(gè)用例叫遠(yuǎn)程醫(yī)療,它可以拯救人類的生命,可想而知,網(wǎng)絡(luò)安全性有多么重要!

5G超高速率與超低時(shí)延也是一把雙刃劍,對(duì)于黑客而言,這也意味著攻擊速度更快!

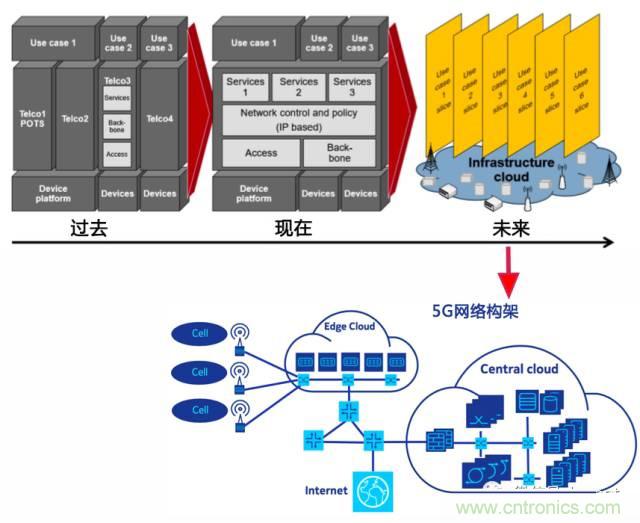

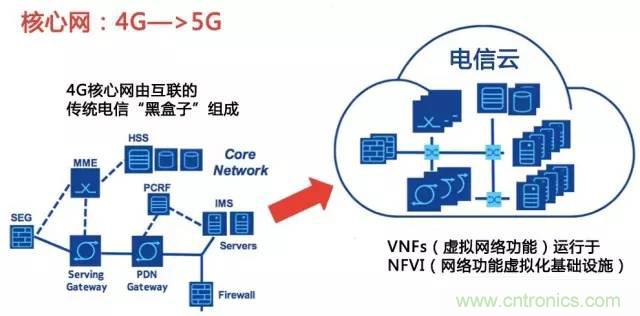

另一方面,5G要網(wǎng)絡(luò)重構(gòu),要切片,要遷移到電信云,基于NFV/SDN的網(wǎng)絡(luò)虛擬化、自動(dòng)化和開源化使能網(wǎng)絡(luò)更靈活、敏捷和低成本。

但這也是一把雙刃劍,網(wǎng)絡(luò)靈活和敏捷意味著更容易遭受惡意攻擊,伴隨開源和開放而來的還有敞開的漏洞。

通俗的講,1/2/3/4G網(wǎng)絡(luò)的安全機(jī)制是在網(wǎng)絡(luò)入口設(shè)置高高的“保護(hù)墻”來防止網(wǎng)絡(luò)遭受攻擊,而開放包容的5G會(huì)在一定程度上會(huì)打破“高墻”,部分依靠網(wǎng)絡(luò)內(nèi)部靈活慎密的安全機(jī)制來應(yīng)對(duì)網(wǎng)絡(luò)攻擊。

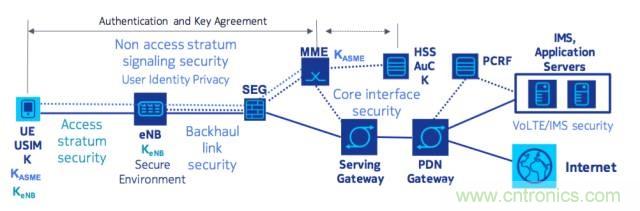

4G標(biāo)準(zhǔn)安全構(gòu)架

因此,5G安全是一門前無所有的新課題、新挑戰(zhàn)。

5G面臨的安全挑戰(zhàn)

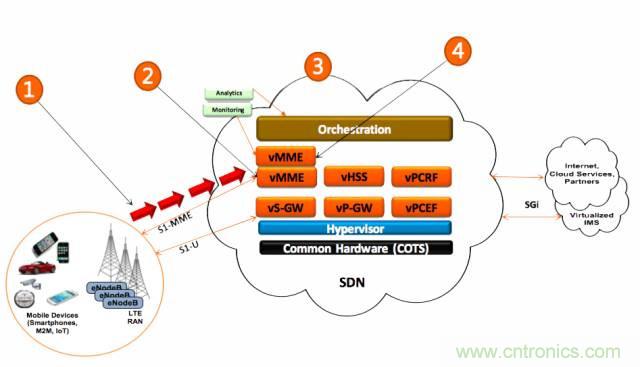

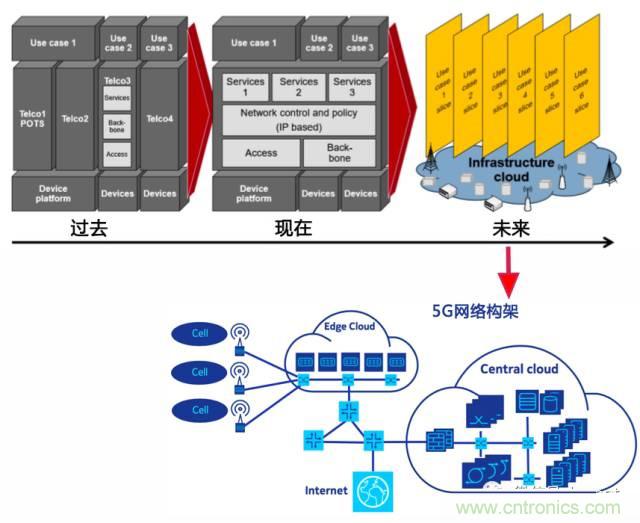

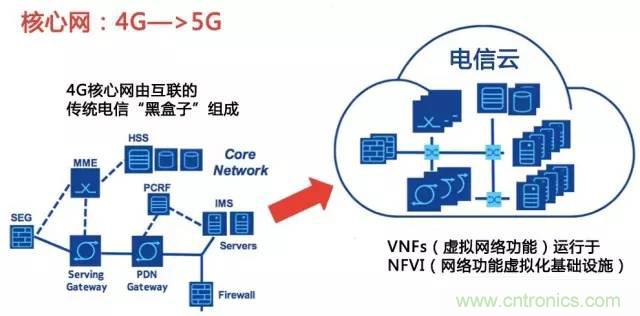

要理解5G安全機(jī)制,我們得先理解5G網(wǎng)絡(luò)重構(gòu),即基于云的網(wǎng)絡(luò)構(gòu)架。

我們講傳統(tǒng)的電信設(shè)備是“黑匣子”解決方案,5G要通過NFV(網(wǎng)絡(luò)功能虛擬化)來對(duì)“黑匣子”軟硬件解耦,并將解耦后的虛擬化網(wǎng)絡(luò)功能軟件分解成模塊化的組件運(yùn)行于通用硬件之上,最終走向云化和開源的軟/硬件生態(tài)。

再以核心網(wǎng)為例...

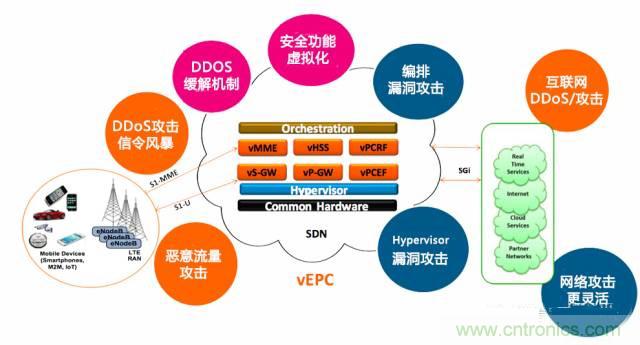

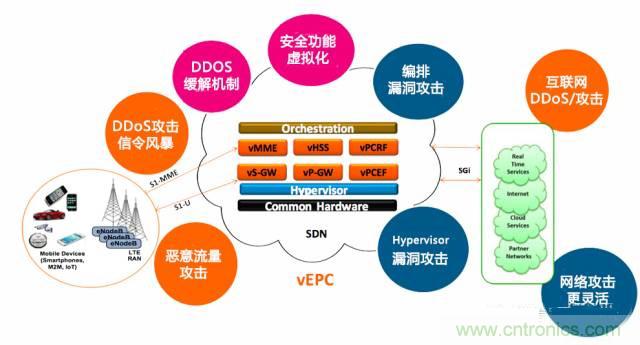

這樣的5G網(wǎng)絡(luò)構(gòu)架主要會(huì)面臨哪些挑戰(zhàn)呢?

如上圖所示,5G網(wǎng)絡(luò)安全挑戰(zhàn)包括:

- 來自接入網(wǎng)側(cè)的控制面和用戶面DDoS攻擊,比如海量終端發(fā)起“信令風(fēng)暴”引發(fā)網(wǎng)絡(luò)擁塞甚至崩潰。

- 攻擊編排(Orchestration)漏洞

- 攻擊Hypervisor漏洞

- 來自互聯(lián)網(wǎng)DDoS/攻擊

- 虛擬化的5G網(wǎng)絡(luò)更具彈性和靈活性,但這同樣是把雙刃劍,這也意味著網(wǎng)絡(luò)攻擊更靈活。

其中,上圖也列出了虛擬化網(wǎng)絡(luò)的兩大主要應(yīng)對(duì)措施:DDOS緩解機(jī)制和安全功能虛擬化(Security Function Virtualization)。

5G如何應(yīng)對(duì)DDoS攻擊?

盡管傳統(tǒng)電信設(shè)備是“黑匣子”,但采用專用ASIC,處理性能穩(wěn)定,長(zhǎng)期以來經(jīng)受住了網(wǎng)絡(luò)高峰考驗(yàn),堅(jiān)挺而可靠。

而5G NFV把虛擬網(wǎng)絡(luò)功能運(yùn)行于通用CPU之上,當(dāng)網(wǎng)絡(luò)負(fù)荷狂增時(shí),尤其在受到DDoS攻擊時(shí),軟件化后的網(wǎng)絡(luò)能否經(jīng)得起考驗(yàn)?如何應(yīng)對(duì)?

現(xiàn)在我們假設(shè)大量物聯(lián)網(wǎng)終端感染了“遠(yuǎn)程重啟”惡意軟件,這些物聯(lián)網(wǎng)終端組成所謂的“僵尸網(wǎng)絡(luò)”,黑客隨時(shí)準(zhǔn)備向我們的5G網(wǎng)絡(luò)發(fā)起攻擊...

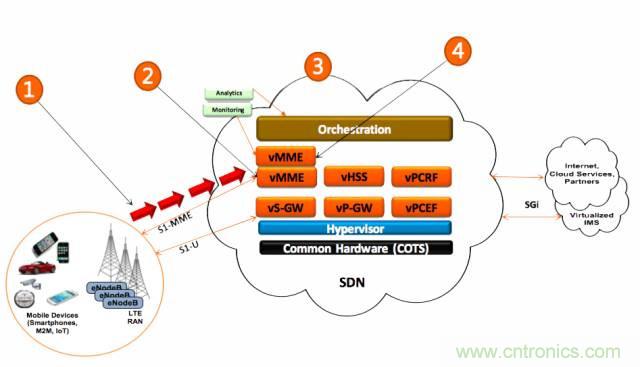

5G如何應(yīng)對(duì)?如下圖:

①黑客操控海量被感染的物聯(lián)網(wǎng)終端同時(shí)重啟,引發(fā)海量的附著請(qǐng)求(Attach Requests),從而發(fā)起“信令風(fēng)暴”攻擊。

②vMME處于被DDoS攻擊狀態(tài)。

③系統(tǒng)實(shí)時(shí)分析并發(fā)出“受攻擊”告警。

④編排器(Orchestrator)實(shí)例化新的虛擬機(jī)(VM)快速擴(kuò)展vMME功能,以在對(duì)網(wǎng)絡(luò)攻擊進(jìn)行進(jìn)一步分析期間擴(kuò)展更高的信令流量負(fù)荷,防止網(wǎng)絡(luò)癱瘓。

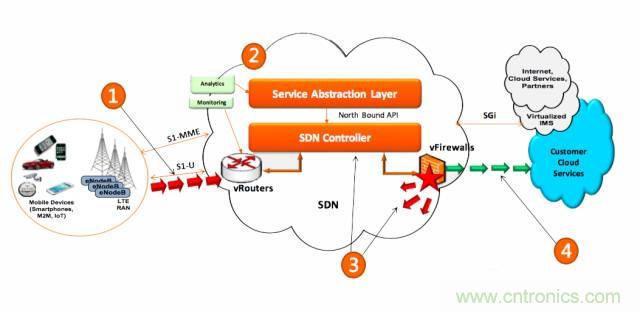

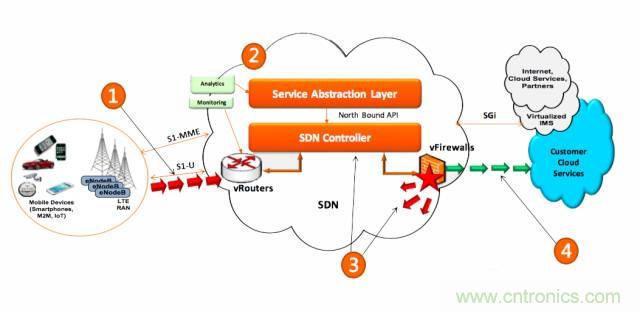

如果是用戶面的惡意流量呢?5G又如何應(yīng)對(duì)?

①移動(dòng)終端上的惡意軟件向客戶云服務(wù)直接發(fā)送惡意IP數(shù)據(jù)包。

②分析引擎檢測(cè)到異常,并發(fā)送實(shí)時(shí)告警。

③SDN控制器動(dòng)態(tài)修改防火墻規(guī)則,阻撓攻擊。

5G如何應(yīng)對(duì)漏洞攻擊?

舉個(gè)例子,我們說5G網(wǎng)絡(luò)要以用戶為中心,要實(shí)現(xiàn)終端用戶的自助服務(wù),比如用戶可以自助調(diào)整寬帶網(wǎng)速,甚至是添加類似防火墻一類的虛擬功能,但是,這一切都是用戶通過一個(gè)公共的外部網(wǎng)站或平臺(tái)來實(shí)現(xiàn)。

當(dāng)用戶自助修改功能時(shí),需求通過外部網(wǎng)絡(luò)傳送到NFV編排器(Orchestrator),這就意味著,在外網(wǎng)和運(yùn)營(yíng)商內(nèi)網(wǎng)之間為終端用戶打開了一條控制網(wǎng)絡(luò)的通道。

這就為黑客利用漏洞發(fā)起攻擊提供了一條通道。

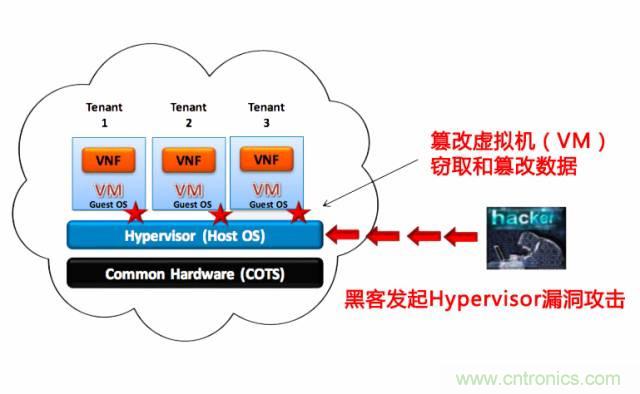

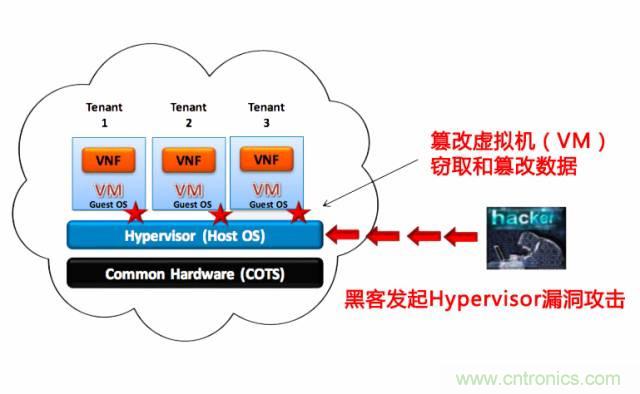

以Hypervisor漏洞攻擊為例...

黑客攻擊開源代碼漏洞,Hypervisor感染惡意軟件,進(jìn)而篡改虛擬機(jī)(VM)、竊取和篡改數(shù)據(jù)。

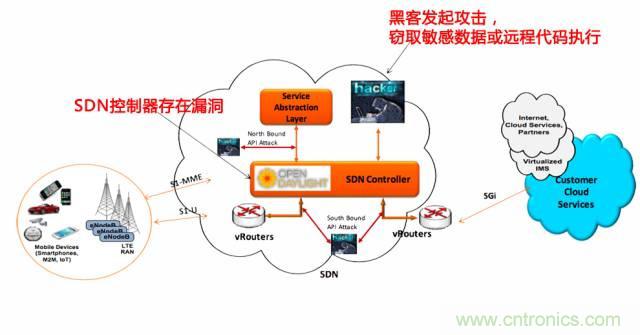

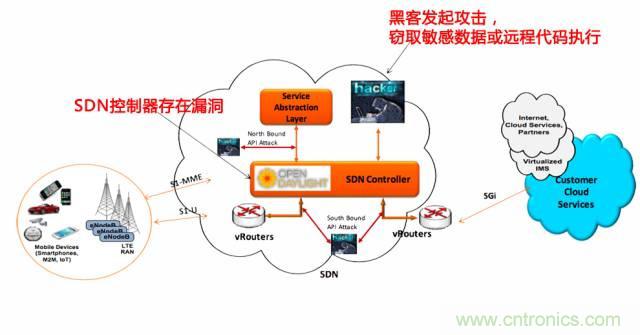

再來看看SDN控制器漏洞攻擊...

眾所周知,傳統(tǒng)的電信設(shè)備是將控制面集成在一個(gè)封閉的

盒子里,且控制面協(xié)議絕大部分預(yù)定義于設(shè)備中,只預(yù)留了少量的幾個(gè)參數(shù)可修改、調(diào)整。

而SDN將控制面從設(shè)備分離,并抽取出來,通過編程化的外部控制器來實(shí)現(xiàn)如同交通調(diào)度樞紐般的對(duì)網(wǎng)絡(luò)交通狀況進(jìn)行動(dòng)態(tài)調(diào)整,這同樣為黑客利用漏洞攻擊提供了機(jī)會(huì)。

黑客如何發(fā)起SDN控制器漏洞攻擊呢?

假設(shè)SDN控制器中代碼有BUG,沒有禁用外部實(shí)體接入,黑客就可以利用北向API發(fā)起XXE攻擊,進(jìn)而竊取敏感數(shù)據(jù)或遠(yuǎn)程代碼執(zhí)行。

對(duì)于漏洞攻擊的防范主要還是實(shí)時(shí)監(jiān)控、定期掃描、勤更新、堵端口等,尤其注意接入控制和API接口安全。

旁路攻擊

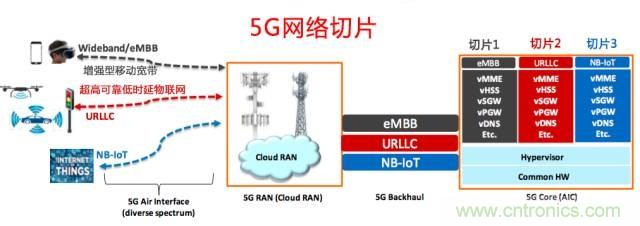

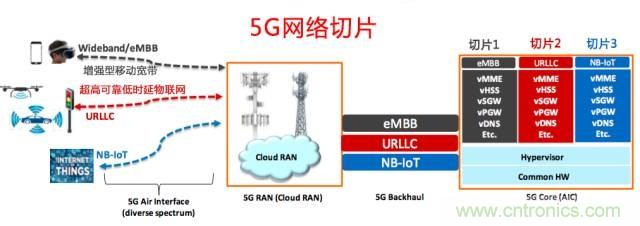

5G網(wǎng)絡(luò)需采用網(wǎng)絡(luò)切片技術(shù)來應(yīng)對(duì)不同的應(yīng)用場(chǎng)景,最典型的切片是:大規(guī)模物聯(lián)網(wǎng)、關(guān)鍵任務(wù)型物聯(lián)網(wǎng)和增強(qiáng)型移動(dòng)寬帶三大切片。

網(wǎng)絡(luò)切片是指共享網(wǎng)絡(luò)物理資源,由Hypervisor管理和控制為不同應(yīng)用場(chǎng)景切出多個(gè)邏輯上獨(dú)立的虛擬網(wǎng)絡(luò)。

由于同一張物理網(wǎng)絡(luò)共存多個(gè)“切片”,容易遭受來自黑客的旁路攻擊。

黑客如何對(duì)5G切片網(wǎng)絡(luò)發(fā)起旁路攻擊呢?

未來的5G切片可能不僅僅是以上三大典型切片,其包括多個(gè)為特定服務(wù)定制的網(wǎng)絡(luò)切片,甚至是虛擬運(yùn)營(yíng)商自己定義切片,不同的切片對(duì)網(wǎng)絡(luò)可靠性和安全性要求不盡相同,黑客就可能通過了解“切片1”中的虛擬機(jī)中的代碼運(yùn)行規(guī)律來推斷出“切片2”中的運(yùn)行于同一物理資源之上的虛擬機(jī)的代碼運(yùn)行規(guī)律,從而發(fā)起向“切片2”的網(wǎng)絡(luò)攻擊。

這種攻擊方式通常采用旁路攻擊。所謂旁路攻擊,在密碼學(xué)中指繞過對(duì)加密算法的繁瑣分析,利用密碼算法的硬件實(shí)現(xiàn)的運(yùn)算中泄露的信息,如執(zhí)行時(shí)間、功耗、電磁輻射等,結(jié)合統(tǒng)計(jì)理論快速的破解密碼系統(tǒng)。

比如時(shí)序攻擊,黑客通過分析加密算法的時(shí)間執(zhí)行來推導(dǎo)出密匙。

所以,5G切片需部署慎密的隔離機(jī)制,尤其是虛擬機(jī)之間的隔離。

從另一個(gè)角度看,虛擬機(jī)的隔離機(jī)制也非常重要。

由于未來的5G網(wǎng)絡(luò)是分布式的,除了核心云,還有分布于基站、接入機(jī)房的邊緣數(shù)據(jù)中心,虛擬機(jī)遍布網(wǎng)絡(luò)。這些虛擬機(jī)經(jīng)常被實(shí)例化,一旦受到攻擊,病毒就可能從一個(gè)虛擬機(jī)傳播到另一個(gè),或從一個(gè)主機(jī)上的虛擬機(jī)傳播到其它主機(jī)上,最終蔓延整個(gè)網(wǎng)絡(luò)。

因此,每一個(gè)切片網(wǎng)絡(luò)下的虛擬機(jī)可能都要做到被單獨(dú)監(jiān)視和保護(hù)。

相對(duì)于傳統(tǒng)2/3/4G的安全機(jī)制,很明顯,5G安全機(jī)制更加細(xì)化。

總之,對(duì)于5G而言,傳統(tǒng)2/3/4G網(wǎng)絡(luò)那套安全機(jī)制是行不通,和5G網(wǎng)絡(luò)重構(gòu)一樣,5G網(wǎng)絡(luò)的安全機(jī)制也是一次前所未有的顛覆:我們不但要防止網(wǎng)絡(luò)攻擊,還要時(shí)刻做最壞的打算,不斷假設(shè)網(wǎng)絡(luò)如果遭受攻擊應(yīng)該采取怎樣的措施,且能快速應(yīng)對(duì)。

以上內(nèi)容主要討論了虛擬化后5G網(wǎng)絡(luò)面臨的安全問題,盡管很重要,但并不是5G安全的全部,事實(shí)上,我們認(rèn)為,5G安全機(jī)制是一次CT和IT領(lǐng)域的融合,范圍廣,復(fù)雜度高。

墨跡了這么久,那么5G到底安全嗎?

對(duì)不起,這個(gè)問題我們真回答不了,但是,我們始終相信,不管2/3/4G,還是5G,移動(dòng)蜂窩網(wǎng)絡(luò)的安全性永遠(yuǎn)是No.1。

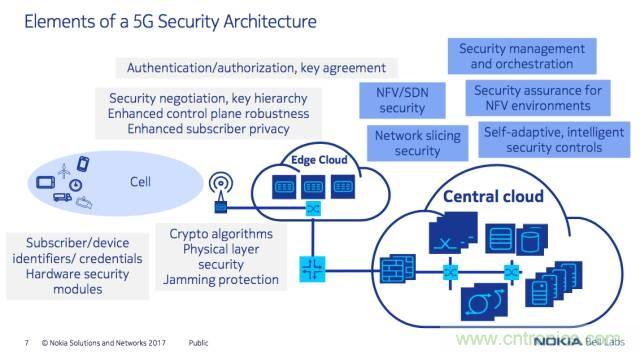

目前,3GPP工作組SA3負(fù)責(zé)5G網(wǎng)絡(luò)安全構(gòu)架,其關(guān)注的領(lǐng)域如下:

5G第一階段的安全構(gòu)架將于2018年3月完成,屆時(shí)可查閱技術(shù)規(guī)范TS33.501。

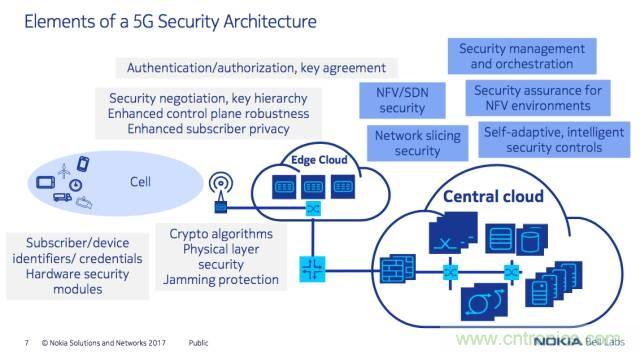

最后,再上一張來自諾基亞貝爾實(shí)驗(yàn)室的5G安全架構(gòu)圖...

好了,這就是我們所了解的關(guān)于5G安全那些事,不詳之處,歡迎補(bǔ)充。

推薦閱讀: